O jeito certo de fazer backups

Quantas vezes teremos de bater na tecla do quão importante são os backups? Bem, sabemos que as pessoas acham o processo complicado e evitam torná-lo parte da rotina. Como devem ser feitos os backups? O que você deve guardar? Onde salvar esses arquivos? Muitos dispositivos, pouco tempo e é aí que o backup fica em segundo plano.

Neste artigo, abordaremos os principais problemas acerca do backup na seguinte ordem: quando, onde, o que e como.

Neste artigo, abordaremos os principais problemas acerca do backup na seguinte ordem: quando, onde, o que e como.

Quando?

A primeira questão é: quando você deve salvar seus dados? Já a resposta, é bem simples, com a maior frequência possível. É importante enfatizar que você deve o fazer regularmente. Portanto, a melhor opção é criar uma programação para realização do processo em intervalos frequentes e regulares. (Idealmente, é interessante que seja executado automaticamente, falaremos disso um pouco mais tarde.)

Considere que nem todo dado tem o mesmo valor. Portanto, nem todo arquivo precisa ser salvo com a mesma frequência. Por exemplo, se você trabalha em um grande projeto todo dia, é interessante recorrer à backups diários como forma de evitar a perda de uma semana de trabalho se (ou quando) algo ocorrer. Por outro lado, quando pensamos em uma pasta com fotos de viagem atualizada três vezes ao ano, é razoável que a frequência de criação de cópia de segurança para essa também siga esse intervalo de tempo.

Onde?

O princípio por trás dessa faceta do backup é o fato de que precisam ser salvos em algo isolado do sistema principal. Apenas assim há garantias de que os dados estarão seguros se o dispositivo for atacado por um cryptoransomware. As três principais opções são pendrives ou HDs externos, armazenamento atrelado à rede (NAS na sigla em inglês) ou armazenamento em nuvem. Sua escolha deve se basear na alternativa que tem mais a ver com você.

Um pendrive é compacto e portátil, mas as sobreposições de arquivos podem acabar com a memória, de modo que a confiança nessa opção se posiciona como um grande problema. Além disso, os discos compactos são pequenos e fáceis de quebrar ou perder. Portanto, não são recomendáveis para backups regulares ou armazenamento permanente, o que não elimina seu valor como ferramenta auxiliar.

HDs externos tem vantagem no que diz respeito ao seu grande espaço de armazenamento e baixo custo por gigabyte. O contraponto está no fato de serem pouco portáteis. Assim como os pendrives, o programa de backup precisa ser gerenciado independentemente e o dispositivo conectado fisicamente ao que precisa ser copiado. Outro problema: discos rígidos são frágeis; não gostam muito da ideia de cair no chão, de forma que têm de ser tratados com carinho.

As unidades de armazenamento atreladas à rede são pequenos computadores com discos rígidos acessíveis à rede local. A opção de configurar backups automáticos torna essa opção bastante conveniente. A principal ressalva aqui está no preço. Um NAS é um computador, portanto custa tanto quanto um. Além disso, precisa ser configurado de modo que não seja diretamente acessível de um PC como uma unidade de rede; uma vez dentro desse computador, muitos cryptors poderiam alcançar a unidade de armazenamento.

O armazenamento em nuvem se posiciona como opção excelente em termos de mobilidade de acesso a partir de todos os seus dispositivos em qualquer lugar do mundo. Lembre-se, porém, que a nuvem é basicamente o computador de outra pessoa. Portanto, se você decidir por essa opção, é preciso garantir que seus dados estão em boas mãos. Inclusive, o armazenamento em nuvem estará fisicamente localizado longe de você – alguém pode tentar acessá-lo. Então, ao optar por esse método preste atenção na segurança do serviço de criptografia e da conexão utilizados para transferir dados entre seu computador e o servidor.

O que?

Todo dispositivo que você utiliza deve passar por backups: computadores, laptops, celulares, tablets e até videogames portáteis. Os dados do seu smartphone merecem tanto cuidado quantos os do seu PC. Todos nós tiramos fotos que não acabam no nosso computador de mesa ou no Instagram.

Por sorte, sistemas operacionais mobile fornecem opção de realização de backup de conteúdo, dados e configurações. Nos dispositivos iOS os dados são enviados para o iCloud ou para a pasta local do iTunes se conectado a um computador. O iCloud oferece 5GB de armazenamento gratuito, além dos quais a Apple passa a cobrar. Do lado do Android, alguns dados são armazenados nos servidores do Google – garanta que a opção “Backup de dados” está ativada – e softwares terceiros são necessários para realizar o restante.

Recomendamos que você programe pelo menos backups do sistema e configurações de aplicativos. Celulares são perdidos, roubados ou sofrem danos de diversas formas. Salvar seus dados não só conservará o que for importante, mas também te permitirá configurar um novo dispositivo em minutos.

Como?

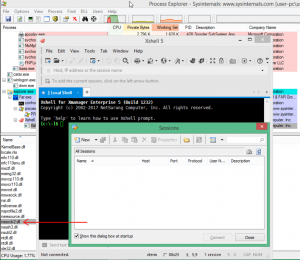

Já mencionamos que backups devem ser automáticos. Não são poucas as soluções que podem facilitar isso para você. Naturalmente, recomendamos o componente autoexplicativo do Kaspersky Total Security.

Primeiro, selecione os arquivos (o “o quê”): tudo, fotos e imagens, vídeos ou música. Outra opção é designar pastas individuais das quais todos os arquivos serão salvos.

Você também pode escolher onde salvar os arquivos: armazenamento de nuvem, HD externo ou NAS.

Tudo que resta é configurar o “quando” – a programação do backup: sob demanda, diário, mensal, em qualquer intervalo definido.

Não importa se você decidir realizar backups manualmente ou encarregar o sistema da tarefa, desde que você o faça. Uma hora ou duas são tempo bem gasto para assegurar que seus dados não passem por acidentes que tendem a ocorrer nos piores momentos possíveis.

Fonte: Clique aqui

O artigo acima da Kaspersky recomenda o Total Security, que é uma excelente solução para usuários domésticos, mas para empresas é preciso se pensar em outras soluções tanto de antivírus e segurança de rede, bem como de backup. Em se tratando de Segurança da Informação geralmente é necessário um mix de soluções capazes de automatizar o máximo as tarefas e garantir a segurança.

É importante salientar que ter a ferramenta e criar uma rotina é uma pequena parte do processo de backup. A parte pesada realmente esta em garantir que a rotina esta funcionando e que seus arquivos realmente estão seguros através de verificações periódicas dos logs, das rotinas, dos mecanismos de backup e de até teste com os próprios arquivos copiados. Para isso é necessário um acompanhamento diário e sistemático do processo, corrigindo os erros o mais rápido possível, para se ter a certeza de ter a informação no backup para quando realmente precisar. E acreditem, um dia todos nós precisamos!

Para não ser pego desprevenido e perder todas as informações da sua empresa, venha conversar com a Projeta Soluções e encontrar a melhor forma de proteger as informações importantes do seu negócio.

::: Contato :::

/i.s3.glbimg.com/v1/AUTH_59edd422c0c84a879bd37670ae4f538a/internal_photos/bs/2017/O/p/fAJAIpTDyaSnMxUPWN2Q/the-device-1822457-1920.jpg)

/i.s3.glbimg.com/v1/AUTH_59edd422c0c84a879bd37670ae4f538a/internal_photos/bs/2017/o/2/azNfWsTcA6bTJDn90xcQ/bbchospitais4.jpg)

/i.s3.glbimg.com/v1/AUTH_59edd422c0c84a879bd37670ae4f538a/internal_photos/bs/2017/x/7/ABAr9qRqq898V22yEn2Q/bbchospitais5.jpg)

/i.s3.glbimg.com/v1/AUTH_59edd422c0c84a879bd37670ae4f538a/internal_photos/bs/2017/W/Y/aiHB0lS0OUogH5ROtuWQ/bbchospitais2.jpg)

/i.s3.glbimg.com/v1/AUTH_59edd422c0c84a879bd37670ae4f538a/internal_photos/bs/2017/W/n/lxqXDxQXa0fo4uCVtRuw/bbchospitais1.jpg)